사용자 컴퓨터를 감염시켜 파일을 못쓰게 한 뒤 유창한 한국어로 복구 대가를 안내하는 랜섬웨어가 또 유포됐다. 이달초 유포된 '오토디크립트(AutoDecrypt) 또는 '오토크립터(AutoCryptor)'다.

이스트시큐리티(대표 정상원)는 26일 국내에 오토크립터 랜섬웨어 변종이 국제 배송 안내를 사칭한 이메일을 통해 다량 유포되고 있다고 밝혔다. 오토크립터는 정부기관, 민간기업, 일반 커뮤니티 블로거 등 폭넓은 대상을 공격하고 있으며, 수사기관의 추적을 피하기 위해 토르(Tor) 웹브라우저로만 접속 가능한 다크웹 주소를 사용했다.

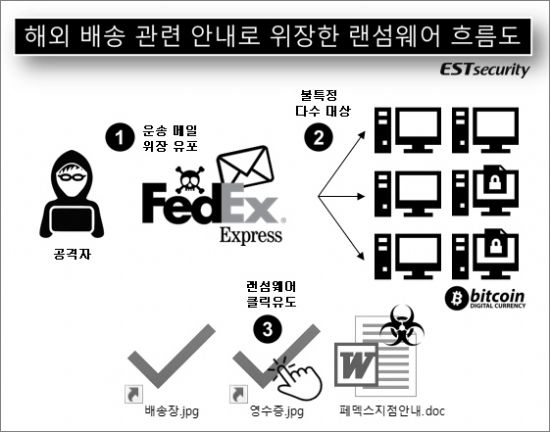

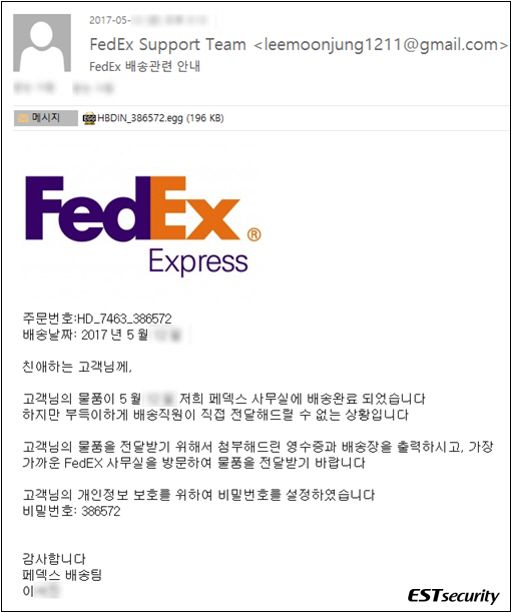

이메일은 글로벌특송업체 페덱스(FedEx)의 배송 안내로 위장했다. ‘FedEx Support Team’을 사칭한 ‘leemoonjung1211@gmail.com’이라는 계정으로 발송됐다. 본문엔 '고객님의 물품을 부득이하게 전달해드릴 수 없으니, 첨부된 영수증과 배송장을 출력하여 가까운 FedEx 사무실에 방문하여 물품을 전달받으라'는 일반적인 배송 안내가 적혔다. 수신자의 관심을 끌고 첨부 파일을 실행하도록 유도하는 것이다.

이메일에 첨부된 압축 파일 내부에는 '배송장'이나 '영수증'이란 이름의 이미지(jpg) 파일로 위장된 바로가기(lnk) 파일과 페덱스지점안내.doc 문서 파일로 위장된 랜섬웨어 기능의 실행 파일(exe)이 포함돼 있다. 수신자가 이미지 파일을 열면 바로가기 내부 명령어에 의해 페덱스지점안내.doc 파일이 실행돼 랜섬웨어에 감염된다.

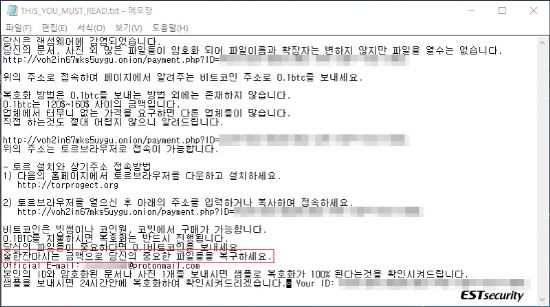

감염 후 랜섬웨어 암호화 과정이 완료되면 바탕화면에 THIS_YOU_MUST_READ.txt라는 파일이 생성된다. 암호 해독(복호화)을 위해 0.1 비트코인을 요구하는 한국어 안내를 보여준다. 내용에 ‘술 한잔 마시는 금액으로 당신의 중요한 파일들을 복구하세요.’라는 유창한 한국어 표현이 사용된 문구도 있다.

이스트시큐리티 시큐리티대응센터(ESRC) 측에 따르면 0.1 비트코인은 기존 랜섬웨어 공격자들이 요구하는 암호 해독 비용 대비 10분의 1 수준이다. 이 랜섬웨어는 이달초 국내에 최초 확산됐으며 그 당시에도 0.1 비트코인을 해독 비용으로 요구했다.

오토크립터는 지난해말부터 이어진 비너스로커(VenusLocker) 랜섬웨어 공격 방식과 상당 부분 일치한다. 일부 코드는 100% 동일하게 제작돼 있다. 비너스로커 공격자가 다양한 랜섬웨어 변종을 제작, 유포한 결과물로 추정됐다.

관련기사

- "박리다매식 한국 맞춤형 랜섬웨어 유포"2017.05.26

- "한국어 상담까지 해주는 '친절한 랜섬웨어' 확산"2017.05.26

- 미국 대통령 얼굴로 돈 내라는 랜섬웨어 출현2017.05.26

- "일정표 위장한 한국 맞춤형 랜섬웨어 확산"2017.05.26

김준섭 이스트시큐리티 부사장은 "사회적 이슈나 사용자 심리를 활용한 오토크립터 랜섬웨어가 지속적으로 유포되고 있다"며 "갈수록 지능적으로 발전하고 있는 랜섬웨어 공격을 대비하기 위해서 이메일 첨부 파일 실행에 각별한 주의를 기울이고, 백신 프로그램을 통해 주기적인 검사를 하는 습관을 가져야 한다"고 말했다.

이스트시큐리티는 백신 알약을 통해 오토크립터 랜섬웨어를 ‘Trojan.Ransom.AutoCryptor’로 탐지해 치료하고 있다. 랜섬웨어 행위기반 차단 기능을 통해 알려지지 않은 변종에 대한 방어도 지원한다. 회사는 이 랜섬웨어의 확산을 방지하고 추가로 나타날 수 있는 변종을 신속히 대응하기 위해, 한국인터넷진흥원(KISA)이 주도하는 인텔리전스 네트워크와 긴밀한 공조를 진행하고 있다고 밝혔다.