연초 대중에 공개된 중앙처리장치(CPU) 보안결함을 악용하려 한 공격시도가 포착됐다. 인텔, AMD, ARM CPU에서 발견된 스펙터(Spectre)와 인텔CPU에서 발견된 멜트다운(Meltdown) 취약점을 노린 악성코드가 이미 개발되고 있다는 소식이다.

스펙터, 멜트다운은 지난 1월 3일 구글 보안연구조직 '프로젝트제로' 팀에서 구글안팎의 보안전문가들이 함께 발견한 CPU 하드웨어상의 보안결함이다. 취약점은 현존 컴퓨터의 CPU 대부분에 있으며, 사용자 소프트웨어(SW)와 무관하게 컴퓨터를 잠재적 위협에 노출시킨다. 공격자는 이 CPU취약점을 악용해 대상 컴퓨터의 메모리에서 무단으로 기밀 정보, 민감한 데이터 등을 흔적 없이 가져올 수 있다. [☞관련기사]

미국 지디넷은 1일(현지시간) 악성코드 제작자들이 스펙터와 멜트다운 CPU버그를 악용하는 맬웨어를 테스트하고 있다고 보도했다. [☞원문보기] AV테스트는 자신들이 발견한 맬웨어 샘플 가운데 구글의 악성코드정보제공서비스 업체 바이러스토탈에 등재된 일부 안티바이러스 엔진에서 악성으로 판정하는 몇 개 샘플의 SHA-256 해시 정보를 공개했다.

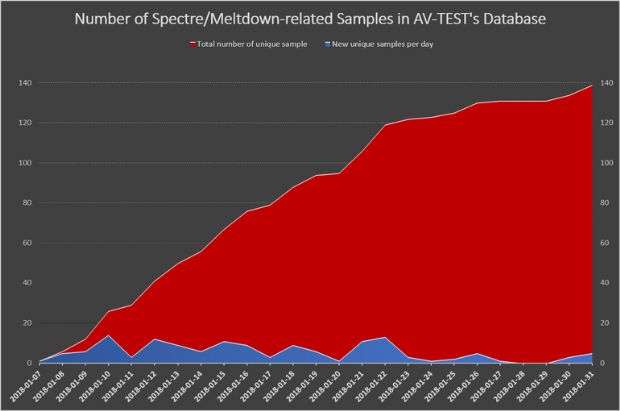

보도에 따르면 독일 안티바이러스 테스트 전문업체 'AV테스트'가 멜트다운 및 스펙터라고 지칭되는 3건의 CPU 보안취약점을 악용하려고 시도한 맬웨어 샘플 139개를 식별했다. AV테스트는 지난 1월 7일 이래로 자신들이 수집한 CPU버그 공격 악성코드 수가 점진적으로 늘어 왔고, 21일에 100건을 넘겼으며, 1월말이 되면서 139건에 달했다고 설명했다.

안드레아스 마르크스(Andreas Marx) AV테스트 최고경영자(CEO)는 139건의 악성코드 샘플이 모두 3건의 CPU버그 중 1가지만을 노리고 있지만, 불확실한 프로그램 코드를 포함하고 있다고 언급했다. 그는 이 악성코드가 모두 취약점 공격에 성공했는지 여부에 대해서는 밝히지 않았다.

이 CPU버그에 대응하려면 소프트웨어 공급업체의 보안 패치, 하드웨어 제조사가 제공하는 펌웨어 업데이트를 모두 적용해야 한다. 마이크로소프트(MS), 애플, 구글, 리눅스전문업체와 오픈소스 커뮤니티에서 각각 윈도, 맥OS, iOS, 안드로이드, 리눅스 운영체제(OS)용 업데이트를 내놨다. 주요 웹브라우저 업체는 버그에 대응하는 새 버전을 출시했다. 주요 컴퓨터 제조사도 메인보드 펌웨어 업데이트를 내놨다.

하지만 인텔 CPU 관련 패치를 적용한 환경에서 속도 저하와 돌발 재부팅, 부팅 불가 등 안정성 문제가 불거졌다. 인텔은 이에 자사 CPU를 사용하는 컴퓨터 사용자와 OS 개발업체, 하드웨어 제조사에게 자신들이 제공한 코드를 적용하지 말라고 공지했다. [☞관련기사] 이에 MS는 CPU버그 패치를 위해 만들었던 초기 윈도용 패치 배포를 중단하고 인텔의 코드를 비활성화한 새로운 업데이트를 내놨다. [☞관련기사]

대다수 PC 사용자가 MS 윈도와 인텔 CPU를 사용한다는 점을 감안하면, 인텔CPU 패치에 문제가 있어 배포와 적용이 중단된 현재 상황이 지속될수록 보안위협도 커질 수 있다. 이미 개념증명(PoC) 수준의 CPU버그 공격 악성코드는 온라인에 공개돼 있다. AV테스트는 최초로 자바스크립트로 웹브라우저를 통해 CPU 버그를 악용하는 PoC 공격도 찾아냈다고 밝혔다.

물론 공격자에게 당장은 이 취약점을 악용하는 것보다는, 기존 랜섬웨어나 암호화폐 채굴형 악성코드(크립토마이너)라 불리는 걸 만들어 쓰는 게 쉽고 간편하며 실용적이긴 하다. 하지만 앞으로도 그러리라는 보장이 없다.

관련기사

- 인텔이 만든 재부팅 버그, MS가 되돌린다2018.02.02

- 인텔 "CPU보안패치 일단 적용하지 마라"2018.02.02

- 멜트다운으로부터 윈도서버를 보호하는 법2018.02.02

- 오라클, 스펙터 취약점 패치 배포2018.02.02

마르크스 CEO는 "극히 많은 컴퓨터가 스펙터와 멜트다운 취약점의 영향권에 있고 그걸 고치는 게 복잡하다는 점 때문에, 악성코드 제작자들은 컴퓨터와 특히 브라우저에서 (이 취약점을 악용해) 정보를 추출하는 최선의 수단을 찾아낼 것"이라고 내다봤다.

패치를 기다리는 것 외에 당장 방법이 없는 사용자들, 하드웨어 제조사로부터 패치를 받지 못할 사용자들은 어떻게 대처해야 할까. 마르크스 CEO는 "만일 1시간 이상 PC를 쓰지 않을 거라면 스위치를 끄고, 점심을 먹으러 가거나 휴식을 취하려면 브라우저를 닫으라"며 "이는 공격에 노출되는 범위를 줄이고 전기도 절약해 준다"고 말했다.