다른 사람의 PC를 암호화폐 채굴작업에 동원하는 신종 악성코드가 등장했다. 이 악성코드는 12시간 만에 윈도 운영체제(OS) PC 48만대를 감염시켰다.

마이크로소프트(MS) 지난 주 '스모크로더(Smoke Loader)' 또는 '도포일(Dofoil)'이라 불리는 트로이목마 악성코드 변종이 등장해 윈도 PC 40여 만대를 감염시켰다고 공개했다. [☞원문보기]

MS는 공식 블로그 포스팅을 통해 이 같은 사실을 공개하면서 "백신 프로그램 '윈도디펜더'로 방어하는 데 성공했다"고 밝혔다.

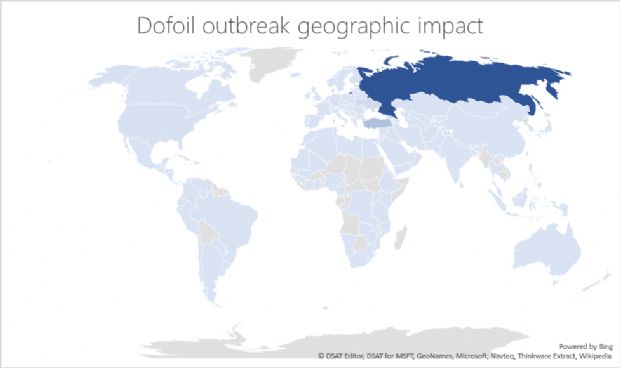

MS에 따르면 자체 윈도용 백신 '윈도디펜더'는 지난 6일경 변종 도포일에 감염된 윈도PC 8만대를 탐지했다. 감염 PC 규모는 이후 12시간 40만대 이상 늘어났다. 도합 48만대에 달하는 윈도PC가 단일 변종 악성코드 공격을 받았다는 얘기다. 대다수 감염 PC 소재지(비율)는 러시아(73%)였다. 터키(18%)와 우크라이나(4%)가 뒤를 이었다.

비트코인을 비롯해 여러 암호화폐 가치 상승으로 인해, 다른 사람의 컴퓨터 시스템으로 암호화폐를 채굴해 수익을 얻으려는 악성코드 공격 시도가 늘고 있다.

MS의 진단에 따르면 주요 악성코드 악용기법 툴(익스플로잇킷)이 랜섬웨어 대신 채굴 악성코드를 동원하는 추세다. 사이버사기 범죄자는 가짜 웹사이트에 채굴 스크립트를 끼워넣고 있다. 어떤 금융 트로이목마 악성코드 패밀리는 암호화폐 채굴 동작까지 포함한다.

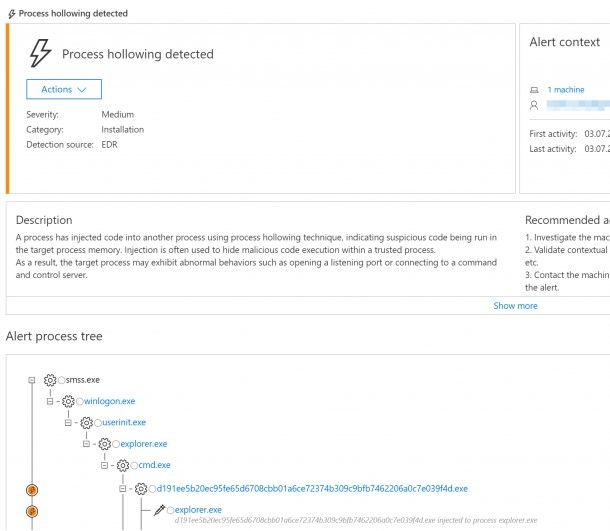

도포일 역시 이런 추세에서 암호화폐 채굴 악성코드에 통합된 최신 악성 소프트웨어 패밀리다. 도포일 공격이 탐지된 건 지난 6일부터였다. MS의 분석에 따르면 우선 감염된 컴퓨터에서 explorer.exe 프로세스에 대한 프로세스 할로윙(process hollowing) 동작이 발생했다. 프로세스 할로윙은 악성 동작을 정상 프로세스로 위장한 다음 정상적 코드를 악성 소프트웨어로 바꿔치기하는 코드인젝션 기법의 일종이다.

이 방식으로 생성된 explorer.exe 프로세스는 이후 또다른 악성 인스턴스를 생성해, wuauclt.exe라는 정상 바이너리파일로 위장하는 암호화폐 채굴 악성 소프트웨어를 가져와 구동시킨다. 정상 바이너리 파일 명칭을 쓰긴 하지만 그 이례적인 실행 경로, 바이너리에서 발생하는 네트워크 트래픽, 2가지 의심스러운 동작을 보여 준다.

도포일이 감염PC에 가져오는 코드는 일렉트로늄(Electroneum) 코인을 포함한 여러 암호화폐를 채굴할 수 있는 나이스해시(NiceHash) 채굴 애플리케이션을 지원했다.

MS 윈도디펜더리서치 팀 측은 "암호화폐 채굴형 악성코드의 핵심은 지속성"이라며 "이런 유형의 악성 소프트웨어는 장기간에 걸쳐 탐지를 피하기 위해 다양한 기법을 동원하면서 감염시킨 컴퓨터의 자원을 훔쳐 암호화폐를 채굴한다"고 지적했다.

도포일 악성코드가 오랫동안 탐지를 회피하기 위해 동원한 기법은 윈도 레지스트리 변조였다. 이 악성코드는 explorer.exe 프로세스 할로윙 기법을 통해, 원래 악성 소프트웨어의 복본(copy)을 다른 위치에 생성한다. 생성 위치는 시스템의 Roaming 하위 경로 AppData 폴더인데 이 때 이름은 ditereah.exe로 바뀐다. 그리고 이후 레지스트리 키를 새로 생성하거나 기존의 키를 변경해 자신을 실행하는 경로를 삽입한다.

■ PC 뿐 아니라 취약한 서버 환경까지도 위협

MS는 윈도디펜더 백신을 통해 이 악성코드의 동작을 탐지한 과정을 소개했다. 윈도디펜더는 MS의 클라우드 안에서 동작하는 다중 메타데이터 기반 머신러닝 모델로 최초 포착된 악성코드 동작을 수 밀리초 이내에 차단했다. 이어 샘플 및 뇌관 기반 머신러닝 모델을 통해 악성 분류를 검증하고 수 분 안에 추가 확인 작업을 수행했다. 수 분 안에 비정상 탐지 경보가 새로운 잠재 침해 가능성을 알렸다.

MS 대응팀은 이 악성코드를 그에 상응하는 악성 소프트웨어 변종 패밀리로 분류했다. 초기 감염 사례에 해당하는 사람들은 퓨어리, 퓨어부스, 클록서, 아즈덴 등과 같은 이름으로 이 악성코드가 차단된 사례를 볼 수 있었다. 이후 차단된 악성코드 집단 명칭은 도포일 또는 코인마이너(Coinminer)로 표시됐다. 윈도10, 8.1, 7 OS 사용자는 윈도디펜더 또는 'MS시큐리티에센셜'을 통해 이 공격으로부터 보호받았다.

MS의 분류에 따르면 도포일은 끈질긴 트로이목마 다운로더 변종 패밀리의 일종이었다. 이 트로이목마 다운로더는 감염 시스템에서 추가 악성 소프트웨어를 내려받아 설치하기 위한 명령제어서버에 연결한다. 지난 6일 공격시점에 도포일 악성코드와 명령제어서버간 통신 내역에는 네임코인(Namecoin) 탈중앙화 네트워크 인프라 사용이 포함됐다.

MS 측은 윈도10에 내장된 백신 프로그램 윈도디펜더의 보호 기능 활용을 권고했다. 더불어 구글 크롬OS 대항마로 선보인 '윈도10 S'를 보안이 강화된 윈도 사용 방식으로 소개하기도 했다.

윈도디펜더리서치 팀은 포스팅 말미에 "윈도디펜더 어드밴스드쓰렛프로텍션(ATP)은 설치, 코드인젝션, 지속공격 메커니즘, 암호화폐 채굴 등에 관련된 악성 동작을 인식한다"며 "보안운영조직은 윈도디펜더ATP의 탐지 라이브러리를 사용해 네트워크 내 이상동작을 탐지하고 대응할 수 있다"고 강조했다.

관련기사

- "암호화폐 채굴로 GPU 품귀, 과학연구 저해"2018.03.12

- 텔레그램 PC 버전, 암호화폐 채굴 악성코드 조심2018.03.12

- KISA "비트코인 가치 올라 채굴형 악성코드 확산"2018.03.12

- 비트코인 도둑 채굴 막는다2018.03.12

이어 "윈도10 S는 윈도10의 특수한 구성으로, 암호화폐 채굴과 다른 위협을 방어하는 데 도움이 된다"며 "윈도10 S는 MS스토어에서 내려받은 앱만 작동시킬 수 있고 MS가 검증한 보안성을 제공하는 MS엣지를 기본 브라우저로 사용한다"고 덧붙였다.

암호화폐 채굴 악성코드는 PC뿐아니라 보안이 취약한 서버 환경도 위협하고 있다. 보안업체 모퍼스랩스에 따르면 암호화폐 수익을 노린 해커가 채굴 악성코드로 지난 1월 오라클 웹로직 서버 700여대를 감염시킨 데 이어 지난달 아파치 솔라 서버 1천400여대도 감염시켰다. 감염된 서버들은 암호화폐 '모네로' 채굴에 동원됐다. [☞관련기사]