인더스트리 4.0 환경에서는 인공지능, 클라우드, 5G 모바일 통신기술 등 다양한 최신 정보통신기술(ICT: Information & Communication Technology)을 접목하여 사용하고 있다. 스마트 제조 설비·기기들에 다양한 응용 소프트웨어와 임베디드 소프트웨어들이 탑재되고, 모든 설비들이 인터넷 환경에 접속하여 운용되면서 자연스럽게 사이버 위협과 해킹 공격에 노출되고 있다. 산업용 사물인터넷(IIoT, Industrial Internet of Things) 기기들은 스마트한 기능 구현을 위해 내부에 임베디드 소프트웨어가 장착되고 더불어 유·무선 LAN, WiFi, 이동통신 네트워크 등을 통해서 인터넷에 연동되는 기능을 갖추면서 상대적으로 사이버 공격 및 해킹이 가능해지기 시작했다. 인더스트리 4.0 기반의 스마트 제조 공정을 담당하는 산업용 및 제어용 설비나 시설 및 자산 운영 등에 문제가 생길 경우 엄청난 후유증을 초래할 수 있다. 따라서 안전·보안은 기본적이며 필수적인 기반 조건이 된다. 2019년 3월 세계 최대 알루미늄 생산공장 노르웨이 노르스크 하이드로(Norsk Hydro)가 LockerGoga 랜섬웨어 해킹공격으로 인하여 알루미늄 압출 공정 다수를 가동 중단하는 사태가 발생하였다. 이후 전 세계 생산량 중에서 16% 이상을 공급하고 있는 공장의 생산에 차질이 생겨 공급이 달리면서 국제 시장에서 알루미늄 가격이 폭등하고 세계 경제에 커다란 영향을 끼치게 되었다.

스마트 제조 현장에서의 사이버 위협 사례

인더스트리 4.0에서도 중소 공장 및 기업의 적극적 참여와 사이버 보안의 중요성 및 국제 표준의 준수를 중요하게 강조하고 있다.

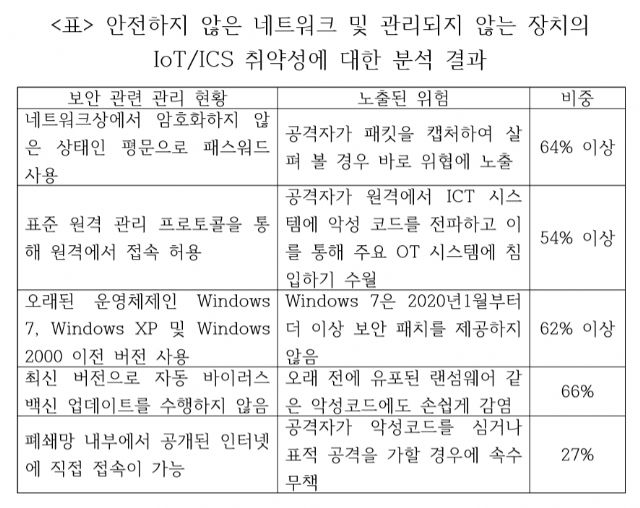

CyberX사의 2020 Global IoT/ICS(Industrial Control system) Risk Report(2019.10.22)에 의하면 전 세계 다양한 산업의 1천800개 이상의 생산 네트워크에서 1년여 동안 안전하지 않은 네트워크 및 관리되지 않는 장치의 IoT/ICS 취약성에 대해 분석하였다.(<표> 참조)

-제조 현장에서 64% 이상이 네트워크상에서 암호화하지 않은 상태인 평문으로 패스워드를 사용하여 공격자가 패킷을 캡처하여 살펴 볼 경우 바로 위협에 노출되는 상황이었다. 아예 패스워드를 사용하지 않거나 납품 당시 입력된 초기 패스워드를 변경하지 않고 디폴트 패스워드를 그대로 사용하고 있는 경우도 무수히 많았다.

-54% 이상의 제조 시스템·설비·기기 등에서 RDP(Remote Desktop PC), SSH(Secure shell) 및 VNC(Virtual Network Computing)와 같은 표준 원격 관리 프로토콜을 통해 원격에서 접속을 허용함에 따라 공격자가 원격에서 ICT 시스템에 악성 코드를 전파하고 이를 통해 주요 OT 시스템에 침입하기가 수월하였다.

-사용하는 서버, PC 등에서는 62% 이상이 오래된 운영체제인 Windows 7, Windows XP 및 Windows 2000 이전 버전을 사용 중에 있었으며, Windows 7은 2020년1월부터 더 이상 보안 패치를 제공하지 않는다.

-66% 이상에서 최신 버전으로 자동 바이러스 백신 업데이트를 수행하지 않았기 때문에 오래 전에 유포된 랜섬웨어인 WannaCry 및 Conficker와 같은 악성코드에도 손쉽게 감염되었다.

-더군다나 분석 대상 중 27%에서는 폐쇄망 내부에서 공개된 인터넷에 직접 접속이 가능하여 공격자가 이러한 장치 중 하나에 악성코드를 심거나 표적 공격을 가할 경우에 속수무책이었다.

스마트 제조·공장 전체 환경에서 보안이 필요함

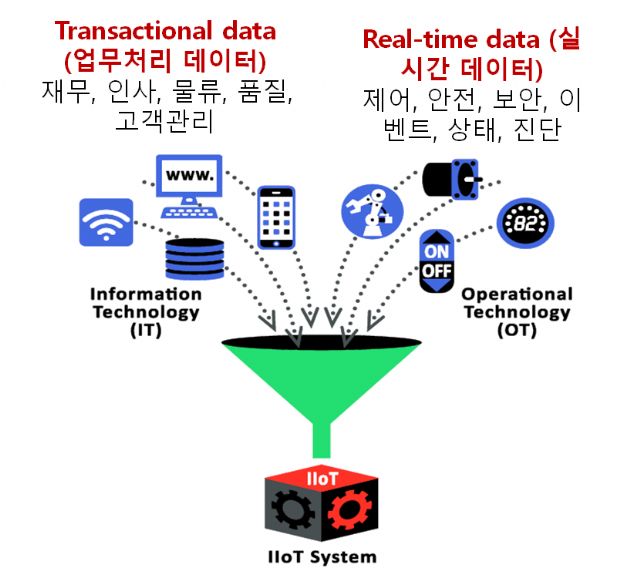

인더스트리 4.0에서는 원·부자재 수·발주, 사무·인사, 연구·개발, 마케팅 등을 관장하는 ICT 기반의 환경과 제품 제조, 생산, 배송 등을 위한 생산 중심의 운용 환경(OT: Operational Technology)이 공존하고 있다. 스마트 제조 환경에서는 각종 제조 설비와 기기 등이 IIoT 기기와 결합하여 발전하게 될 것이므로 공장의 사무 환경(ICT)과 산업 제어 설비(OT)의 안전성 및 보안성 확보 문제가 중요한 이슈로 떠오르고 있다.([그림 1] 참조)

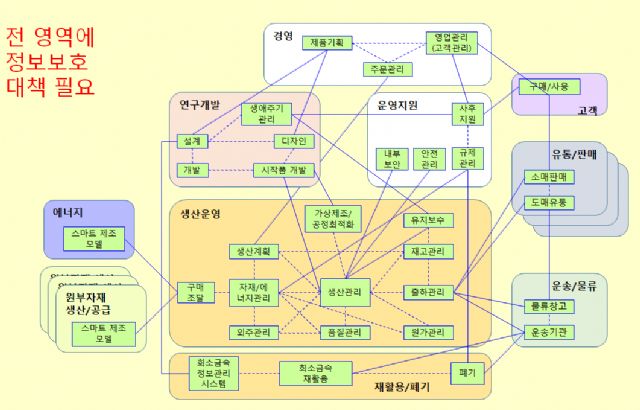

과거에는 사이버보안을 위해서 OT 분야 중심으로 안전성과 보안성을 고려하여 설비를 구축하였다. 그러나 인더스트리 4.0 환경에서는 모든 제어시스템, 설비, 기기들이 다양한 네트워킹 기술들을 활용해서 상호 연결 및 접속되어 운용되고 있다. 해커들은 공격하기 쉬운 ICT 환경을 먼저 공격하여 거점을 확보한 후에 OT 환경으로 감염 전파해 가고 있으므로 최근에는 ICT와 OT를 구분하지 않고 ICT + OT 에 대한 종합적인 보안 대책을 강구하여야만 한다. 인더스트리 4.0에서는 모든 환경이 상호 연결되기 때문에 생산관리 일부분만 보안 대책을 강구한다고 해서 안전성이 보장될 수 없다. 따라서 스마트 제조 보안을 위해서는 제조 환경 전체 영역에 대한 보안 대책을 강구하여야만 보안성을 제대로 확보할 수 있게 된다.([그림 2] 참조)

스마트 제조 보안 국제 표준 적용

ICS와 ICT의 결합은 ICS의 보안 솔루션 도입의 필요성을 가져오는 계기가 되었다. 하지만 기존의 보안솔루션들은 기밀성 및 무결성을 중요시하는 ICT 관점에서 보안 이슈들을 다루도록 설계되어 있다. 따라서 작업 환경의 안전성, 생명 보존 및 가용성 등을 중요시하는 ICS 환경에 적합한 새로운 ICS 보안 패러다임이 필요하게 되었다. ICS의 보안 목표는 감시 제어 시스템의 가용성, 현장설비 및 장치 보호, 현장 작업운영 지속, 실시간 대응 등이다. ICT는 물리적 자산 보다는 정보 자산 보호에 중점을 두고 있다. 그러나 ICS는 현장 설비 등 물리적 자산 보호에 정보 보호 중점을 두고 있다. 이러한 보안 목표의 차이점은 보안 목적으로 이어져 이를 만족시키기 위한 정보 보호 대책 및 보안 요구사항 정의를 ICS 환경에 맞게 변경할 필요성이 생겼다. 인더스트리 4.0 환경에서 보안 대책을 강구하는데 가장 좋은 방법으로는 국제 표준 기술을 기반으로 하는 것이 최선책이다.

관련기사

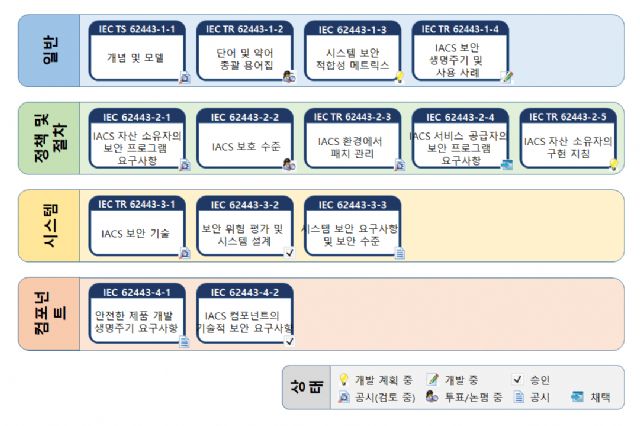

IEC 62443 국제 표준 문서 시리즈는 일반(General), 정책 및 절차(Policy & Procedure), 시스템(system), 컴포넌트(Component) 등 모두 4개 파트로 나뉘어 있으며, 각 파트는 모듈러 구조 기반으로 작성되고 있다.([그림 3] 참조)

스마트 제조 시스템 구현 시 제조업체, 시스템 통합 사업자, 구매자, 사용자, 자산 소유자 등 기업 성격에 따른 보안 적용기준은 별도로 상세하게 소개한다.

*본 칼럼 내용은 본지 편집방향과 다를 수 있습니다.