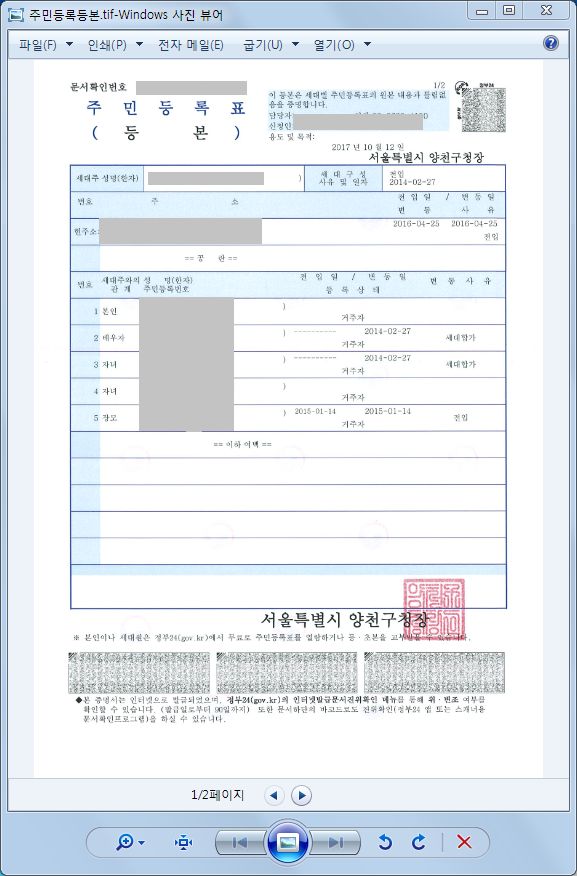

국내 외교·안보 종사자를 노리는 북한 해커 그룹 '김수키'가 지속적으로 사이버공격을 전개하는 가운데 주민등록등본으로 위장한 PDF 파일을 지능형지속위협(APT) 공격에 활용하는 사례가 발견됐다.

이스트시큐리티 시큐리티대응센터(ESRC)는 6일 특정 교육원에 근무했던 인물의 주민등록등본 스캔본으로 위장한 악성 파일을 탐지했다고 밝혔다.

문종현 ESRC 센터장은 "특정 교육원 근무 경력자는 이전에 김수키가 노려왔던 외교, 안보, 통일, 국방, 대북 종사자 집단과 동떨어지지 않다"며 "해커가 행사 견적서, 등본 등 업무 관련 내용으로 악성파일을 위장해 스피어피싱을 수행하고 있는 것으로 예상된다"고 말했다.

해당 파일은 '주민등록등본.pdf'이라는 이름의 화면보호기(scr) 파일이다. 실행 시 특정 인물의 개인정보가 담긴 주민등록등본 이미지가 나타나며, 64비트 운영체제에서 실행되는 악성 DLL 파일을 생성하고 실행하게 된다.

관련기사

- '통일연구원' 사칭 악성메일 발견2020.02.08

- "해커그룹 '코니', 남·북·러 무역 문서 사칭 악성파일 유포"2020.02.08

- "해커 그룹 '코니', 북한 '김수키'와 연관성 깊어"2020.02.08

- 통일부 정세분석총괄과 사칭한 APT 공격 포착2020.02.08

ESRC는 해당 파일이 한국어 기반으로 만들어진 것을 확인했다. 아울러 지난해 12월 발견된 '베트남 녹지원 상춘재 행사 견적서.hwp'라는 이름의 악성 실행(exe)파일의 변종인 것으로 분석했다. 파일 내부 리소스의 이름이 동일하고, 맥(MAC) 어드레스와 시리얼 정보 수집 기능을 탑재하고 있는 등 공통점을 발견한 것. 다만 이번 공격에서는 명령제어(C2) 주소가 변경된 것으로 분석됐다. ESRC는 두 공격 모두 김수키의 소행으로 추정하고 있다.

문종현 센터장은 "악성파일만 발견돼 이메일 유포 등 어떤 공격 방식을 채택했는지는 확인되지 않았다"면서도 "이런 형태의 악성파일은 이메일에 첨부돼 유포됐을 가능성을 높게 점치고 있다"고 설명했다.