영국의 범죄 통계에서 2000년대 이후 집에서 물건을 터는 범죄 중 가전 제품을 훔쳐서 파는 사례가 줄었다는 결과가 나온 적이 있다. 예전에는 TV와 라디오가 고가였다 보니 장물로 내놓을 경우 나름 짧짤한 수입을 올릴 수 있었지만 지금은 중고 가전 제품 가격 하락하면서 빈집털이범에게 TV같은 건 인기가 별로라는 분석이다.

범죄 통계를 발표한 미디어는 범죄자들이 개과천선한 것이 아니라 다른 범죄로 업종 전환을 했을 것으로 추정했다. 그런데 눈에 띄는 점은 가전 제

품 도난 중에서 노트북 도난은 줄어들지 않고 있다. 가볍고 여행지나 카페에서 잠시 한눈을 판 사이 쉽게 손에 넣을 수 있기 때문이다. 스마트폰 역시 잃어버리면 다시 찾기 힘든 물건 중 하나이다. 해외 펍에서 분실한 아이폰이 멀리 바다 건너 중국의 귤 농장 주인에게 팔려가는 일은 이제 보편적인 일이다.

노트북 분실은 TV 도난당하는 것과는 급이 다르다. 출장을 다니는 기업 직원들이 노트북을 잃어버리는 경우 산업 스파이와도 연관될 수 있는 만큼, 민간한 사안일 수 밖에 없다. 이에 많은 글로벌 기업들은 자사 직원에게 지급한 노트북에 대해 강력한 보안 소프트웨어를 설치하고 원격 삭제와 모니터링, 위치 추적을 권장하고 있다.

이런 소프트웨어 중 대표적인 것이 컴퓨트레이스 로잭 포 랩톱(LoJack for Laptops)다. 이같은 보안 소프트웨어를 판매하는 업체들이 분석한 노트북 분실 장소 톱10 결과는 다음과 같다.

1. 공립학교

2. 가정집

3. 자동차 (택시제외)

4. 기업 / 사무실

5. 대학교

6. 레스토랑과카페

7. 호텔및모텔

8. 기숙사

9. 공항

10.대중교통 (택시, 버스, 기차)

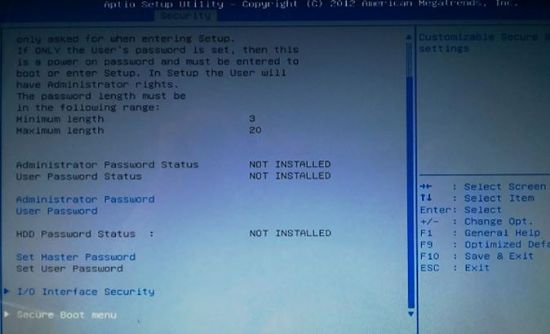

로잭 경우 컴퓨터 기본 하드웨어 소프트웨어인 BIOS에 설치되어 있다. 따라서 노트북을 포맷하더라도 분실된 노트북은 인터넷에 접속하는 순간 추적할 수 있다. 초창기 노트북 분실 추적 소프트웨어의 경우 도둑들이 노트북을 처리할 때 포맷해버리면서 분실된 노트북은 장시간 추적할 수 없었던 점을 보완한 것이다.

이 방식은 악성 코드인 루트킷의 구동 방식과 일치한다. 그래서 몇 년 전에는 다수 백신 회사들은 이 소프트웨어를 TR/Hijack.Explor.1245 or W32/Agent.SW!tr로 진단했지만, 결국, 보안 소프트웨어로 인정해 지금은 화이트 리스트(보안 검사 예외 목록) 처리한다.

로잭은 노트북이 분실되었다는 보고가 들어오면 매 15분마다 원격으로 키로거, 웹사이트 사용, 웹캡, 스크린 샷, 위치, IP 등을 노트북 주인에게 전송한다. 노트북이 포맷되더라도 인터넷이 연결되어 있으면 끝까지 추적할 수 있다.

2009년 블랙햇 컨퍼런스에서는 BIOS에 포함된 로잭 에이전트가 보안 측면에서 위험할 수 있다는 주장이 나왔다. 2014년 열린 블랙햇B USA에서는 컴퓨트레이스 도난 방지 보안 에이전트 프로그램이 여러 백신 회사에서 백신 검사를 건너 뛰는 화이트 리스트(보안 검사 예외 허용 목록)에 포함된 것을 악용한 해킹이 시연되기도 했다.

로잭 에이전트의 문제는 윈도 소프트웨어에서 정상적인 소프트웨어 개발 회사가 개발하고 인증했다는 것을 확인하는 디지털 코드 사인이 빠져 있다는 것이다. 백신에서도 검사를 건너 뛰기 때문에 이 파일이 오염될 경우 노트북이 해킹에 악용되거나 좀비화될 수 있다. 카스퍼스키랩 연구처럼 사용자가 설정하지 않아도 이 소프트웨어가 강제적으로 활성화되는 것과 이를 노트북 소유자가 강제적으로 해지할 수 없도록 바이오스에서 설정 메뉴가 없다는 것이 문제로 꼽힌다. 로잭이 악성코드에 감염되었더라도 백신 검사 예외 목록(화이트 리스트)에 포함되어 있기 때문에 악의적인 해킹에 활용될 수 있다는 얘기다.

카스퍼스키랩에 의하면 약 200만대 이상의 노트북에서 로잭 소프트웨어가 활성화되어 있다. 필자 노트북에도 로잭이 깔려 있다.

관련기사

- 클라우드 타고 진화하는 사이버 범죄2015.10.19

- '마이너리티 리포트'를 현실화한 머신러닝2015.10.19

- 진화하는 금융 사기, 제대로 예방하려면…2015.10.19

- 클라우드로 무너지는 초단타 매매 시스템 구축 장벽2015.10.19

많은 해킹 커뮤니티에서 노트북 분실 추적 소프트웨어 로잭에 대한 해킹을 연구하고 있고 중국과 동구권의 해킹 그룹에서 이를 이용하고 있는 상황이다. 스마트폰 분실이 많아 짐에 따라 로잭 안드로이드 폰 버전도 OEM 형태로 다수 스마트폰 제조사에 납품되고 있다. 해커들은 이것을 분석을 한 결과 도청용으로 활용될 수 있다고 주장하고 있다.

대부분 노트북 제조사 홈페이지에 로잭을 중지할 수 있는 메뉴얼을 제공하고 있다. 하지만 일부 노트북의 BIOS에서는 정상적인 방법으로 로잭 실행을 중지 시키지 못하는 것으로 알려져 있다.바이오스에서 중지하지 못할 경우 컴퓨터 지식이 없다면 깔끔한 실행 방지 방법은 없다는 것이 문제이다.

*본 칼럼 내용은 본지 편집방향과 다를 수 있습니다.