최근 대형 랜섬웨어 사고 피해 사례가 나오면서 정부 차원의 피해 예방책과 감염 후 대책 필요성이 대두되고 있다. 5월 윈도PC를 겨냥한 '워너크라이'와 6월 호스팅업체 리눅스서버를 감염시킨 '에레버스' 또는 '에레보스'같은 공격 시도가 앞으로도 이어질 공산이 크기 때문이다.

한국인터넷진흥원(KISA)은 15일 랜섬웨어 감염으로 인한 국민 불안 해소 및 피해 최소화를 위해 '암호키 복원기술 실증 선행연구'를 시작한다고 발표했다. 랜섬웨어 피해 복구를 지원하는 '노모어랜섬 프로젝트(No More Ransom Project)' 참여도 추진한다고 밝혔다.

암호키 복원기술 실증 선행연구는 악성코드 기능분석뿐아니라 랜섬웨어가 사용하는 암호기술의 취약성까지 분석, 연구하는 게 골자다. 암호키를 추출할 수 있는 기술의 실현성을 검증해, 예방 위주인 랜섬웨어 대응책에 피해사례 발생시 사후 복구대책을 보완한다는 메시지다.

KISA는 기술 개발을 위해 ▲국내·외 랜섬웨어 최신 동향(암호화 유형 및 공격 트랜드) 조사 ▲신규 랜섬웨어의 암호기법 적용 구조 파악 ▲역공학 기법을 통한 키생성, 암호화 과정 정적 분석 ▲암호키 추출 및 복호화 방안에 대한 연구를 할 예정이라고 설명했다.

KISA 측은 "최신 랜섬웨어의 경우 공개키 암호와 대칭키 암호를 조합하여 사용하는 등 다양한 형태로 진화하고 있어 연구가 필요하다"며, 이 선행연구를 통해 "다양한 랜섬웨어에 감염된(암호화된) 파일을 복원하는 방안을 제시해 신종 랜섬웨어에도 대응"할 거라 기대 중이다.

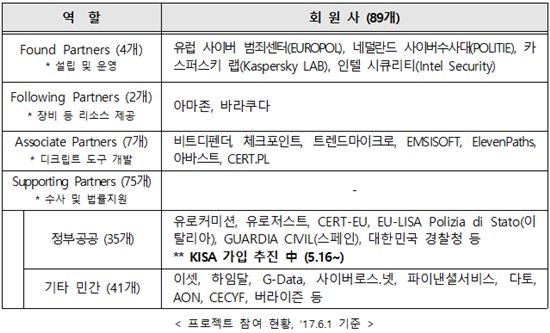

노모어랜섬 프로젝트는 랜섬웨어 정보 공유 및 피해복구를 위한 무료 복호화 도구를 개발·제공하는 랜섬웨어 대응 프로젝트다. 지난해 7월 설립됐다. 유로폴이 운영하고 네덜란드 수사기관, 카스퍼스키 랩, 인텔 시큐리티 등 전 세계 사법기관 및 민간 기업 등 89곳이 참여 중이다.

현재 프로젝트는 크립토XXX, 테슬라 등 27개 복호화 도구를 제공한다. 랜섬웨어 감염 피해사실을 신고할 수 있는 유럽사이버범죄센터, 네덜란드사이버수사대, 미국인터넷범죄센터, 3개 사이트를 안내한다. 암호화된 1MB 이하 크기 파일을 올려서 랜섬웨어 종류를 확인할 수도 있다.

한국에선 경찰청이 지난 3월 프로젝트에 최초 가입했다. 프로젝트는 이를 계기로 한국어를 지원하기 시작했다. KISA는 이후 5월 16일자로 가입을 신청했다. 가입여부는 내달초 결정된다. 정보보호업체 이스트시큐리티도 같은 시기 가입을 신청했다.

관련기사

- 인터넷나야나, 랜섬웨어 피해 주중 복구 어려울 듯2017.06.15

- '13억 거래' 랜섬웨어 사태, 어떻게 될까2017.06.15

- 인터넷나야나 "랜섬웨어 해커와 13억 합의"2017.06.15

- 랜섬웨어 감염 리눅스 서버, 어떤 일 생기나2017.06.15

백기승 KISA 원장은 "랜섬웨어로 인한 국민의 불안 해소를 위해 업계와 협력하여 정보 공유 및 기술 연구를 추진하겠다"며 "랜섬웨어 피해를 입지 않기 위해서는 자기 책임하의 업계 보안 투자 확대 및 이용자들의 기본적인 보안수칙 실천도 중요하다"고 말했다.

노모어랜섬 프로젝트 사이트에선 랜섬웨어 역사, 종류, 랜섬웨어 감염 후 조치방법 등 지식도 제공한다. 이 소식을 전한 KISA도 랜섬웨어 예방수칙 6가지를 제시했다. 백업, 최신 고성능 안티바이러스 제품 사용, OS와 SW에 최신 업데이트 적용, 지인과 게임 유저가 보낸 URL 링크 및 이메일 첨부파일 열람 금지, 윈도 파일 확장자 표시, PC 이상 징후 인지시 인터넷 끊기 등이다.