마이크로소프트(MS) 음성비서 '코타나(Cortana)'를 통해 윈도10 잠금화면을 우회할 수 있는 취약점이 발견됐다. MS는 지난 6월 패치를 배포했다.

미국 지디넷은 지난 9일 미국 라스베이거스 블랙햇 컨퍼런스에서 보안연구자들이 MS 코타나로 윈도10 시큐리티 프로텍션을 우회하는 방법을 공개했다고 보도했다.

코타나로 윈도10 보안을 우회하는 방법을 공개한 보안연구자는 이스라엘 보안업체 소속 아미차이 슐만(Amichai Shulman), 탈 베어리(Tal Be'ery), 이스라엘공과대학교의 론 마르코비치(Ron Marcovich), 유발 론(Yuval Ron)이다.

이들은 코타나 음성비서의 보안취약점으로 윈도10 잠금화면을 우회할 수 있다고 밝혔다. 공통보안취약점공개항목(CVE) 번호 CVE-2018-8140으로 등재된 이 보안취약점은 '오픈세사미(Open Sesame)'라는 별명을 얻었다.

오픈세사미의 정식명칭은 '코타나 권한 상승 취약점(Cortana Elevation of Privilege Vulnerability)이다. 그 영향권에 코타나를 탑재한 윈도10과 윈도서버2016 운영체제(OS)가 있다. 오픈세사미는 이를 악용한 공격자가 윈도10 시스템 잠금화면을 우회하고 기기를 장악케 만든다.

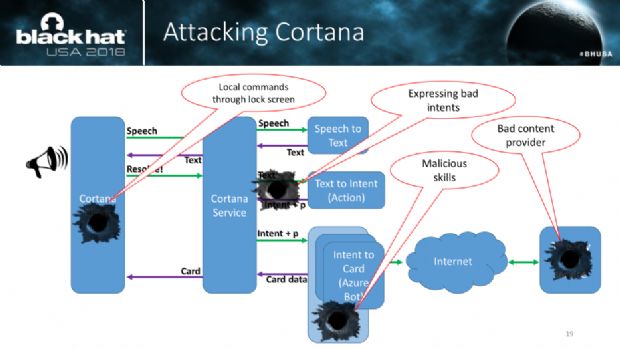

코타나는 모바일, PC 기기 플랫폼에서 키보드, 마우스, 음성, 터치 입력과 연계해 쓸 수 있도록 만들어졌다. 이용자가 '코타나 클라이언트'에 음성명령을 내리면 그게 시스템의 '코타나 서비스'로 전달돼 적절한 대답을 내놓거나 시스템상의 특정 동작을 수행한다. 인터넷에 연결돼 정보를 검색하거나 타사 웹서비스와 연계된 결과를 내놓기도 한다. 기기에 기본 활성 상태로 제공되며 잠금 중에도 반응하도록 설정돼 있다.

오픈세사미는 어떻게 악용될까. 윈도10 잠금화면은 키보드 입력을 받지 않는다. 이 때 이용자는 제한된 범주의 음성명령으로 일부 동작을 수행할 수 있다. 그런데 코타나를 깨운 이후에는 키보드 입력 제한이 해제된다.

공격자는 이를 통해 인증이나 이용자 검증을 거치지 않은 채 로컬 명령어를 실행할 수 있다. 민감한 텍스트나 미디어 콘텐츠를 포함한 이용자 입력단의 서비스에서 데이터를 수집할 수 있다. 임의 웹사이트에 들어가 파일을 내려받고 실행하거나, 특정 상황에서 권한 상승이 가능하다.

보안연구자들에 따르면 오픈세사미를 통한 공격은 원래 로그인이 필요한 시스템에 로그인하지 않고, 외부 코드를 주입하거나 설치할 필요도 없이 가능하다. 이때문에 오픈세사미를 통한 공격은 안티바이러스 소프트웨어같은 보안 솔루션으로 탐지되지 않는다.

이들은 블랙햇 컨퍼런스 발표를 통해 "공격 표면을 줄이는 것이 보안의 근간"이라며 "MS가 잠금화면에 (위젯이나 코타나같은) 앱을 추가하면 공격표면이 확장되고 보안이 감소한다"고 지적했다.

코타나의 오픈세사미 보안취약점 해법으로 잠금화면에서 '코타나 서치 UI'가 잠금화면 상태를 인지할 수 있도록 수정하고, 기기의 UI가 잠겼을 때 동작을 다르게 하도록 만들어야 한다는 점을 제시했다.

관련기사

- 레노버, 알렉사 내장 투인원 노트북 공개2018.08.13

- MS 코타나를 둘러싼 은퇴 논란2018.08.13

- 아마존-MS, 클라우드-AI 협력 더 강화한다2018.08.13

- MS 코타나, 윈도10 기능 알려준다2018.08.13

또 "과거 운영체제(OS)는 컴퓨터가 잠금 상태일 때 UI에 접근할 수 없도록 만들어졌기 때문에 개발자들이 그걸 신경쓸 필요가 없었다"며 "이제는 (UI에 접근할 여지가 있기 때문에 잠금 상태의 보안이) 개발자들의 책임"이라고 강조했다.

보안연구자들은 오픈세사미 보안취약점을 지난 4월 16일 MS측에 제보했다. 다른 사이버보안 업체 맥아피도 지난 4월 23일 MS에 같은 취약점을 제보했다. MS는 지난 6월 12일 오픈세사미 보안취약점을 패치했다.