제작자가 서비스 운영 중단을 발표한 랜섬웨어 갠드크랩의 빈 자리를 지난 4월 등장한 신종 랜섬웨어 '소디노키비'가 대신하고 있다는 전문가 분석이 나왔다.

갠드크랩은 지난해 한국을 포함한 글로벌 지역에서 활발히 유포되던 서비스형 랜섬웨어(RaaS)다. 감염 시 주요 파일이 암호화되며, 확장자가 GDCB, KRAB 등으로 바뀐다. 복호화를 위해 가상화폐를 요구한다.

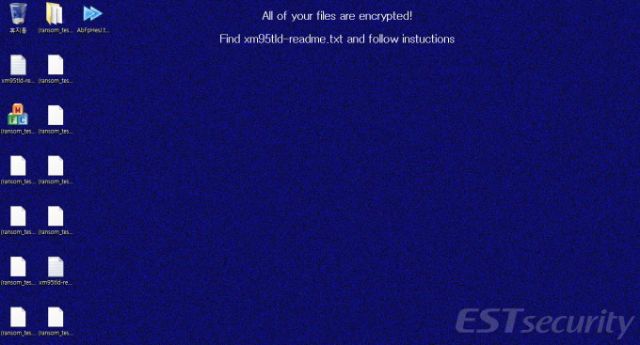

소디노키비는 감염 시 PC 바탕화면을 파란색으로 바꾸고, 파일이 암호화됐다는 안내문을 띄운다. 마찬가지로 복호화를 위해 가상화폐를 요구한다.

갠드크랩과 마찬가지로 소디노키비도 RaaS 방식으로 유포되는 정황이 포착됐다.

지난달 갠드크랩 제작자로 추정되는 인물은 충분한 수익을 올렸기 때문에 한 달 내로 은퇴하겠다는 글을 인터넷 해킹포럼에 남겼다.

그러나 갠드크랩과 소디노키비 간 코드 유사성, 두 랜섬웨어를 함께 활용하는 공격 행태 등이 관찰되면서 보안 전문가들은 동일한 해커 그룹이 갠드크랩과 소디노키비를 제작했을 것으로 추정하고 있다.

■소디노키비, RaaS로 유포...윈도 권한 상승 취약점도 악용

러시아 정보보안 업체 카스퍼스키랩의 연구진들은 시큐어리스트 블로그를 통해 소디노키비를 분석한 결과를 지난 3일 공개했다.

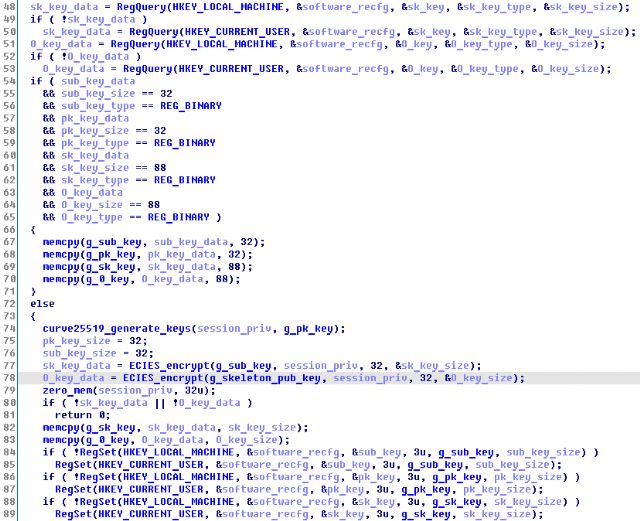

연구진은 소디노키비의 코드 내용에서 '스텔레톤 키'를 발견했다. 스텔레톤 키는 파일 암호화에 대한 백도어 역할을 한다. 감염된 PC 내 잠긴 파일에 사용된 암호화 키와 관계없이 개발자가 어떤 파일이든 복호화할 수 있게 해준다.

이에 대해 미국 지디넷은 소디노키비가 RaaS 형태로 제작자가 아닌 제3자에 의해 소디노키비가 배포되고 있다는 것을 암시한다고 분석했다. RaaS는 범죄자들이 맞춤형으로 랜섬웨어 제작을 의뢰할 수 있는 서비스다. 피해자가 파일 복호화를 위해 비용을 지불하면 이를 제작자와 유포자가 나눠 갖는다.

연구진은 그 외 소디노키비가 일반적인 랜섬웨어와 다르게 윈도의 알려지지 않은 취약점(제로데이)을 활용한 점에 대해서도 주목했다.

소디노키비가 최고 수준 권한을 획득하기 위해 지난해 8월 발견된 윈도 취약점 CVE-2018-8453을 악용했다는 것. 권한 상승 취약점을 랜섬웨어 공격에 활용하는 경우는 드물다는 설명이다. 현재는 마이크로소프트(MS)가 해당 취약점 관련 보안 패치를 제공하고 있다.

연구진은 지난 2분기 동안 소디노키비로 피해를 입은 주요 지역으로 대만, 홍콩, 한국을 꼽았다. 소디노키비 유포 현황을 분석한 결과 한국은 8.78%의 비중을 차지했다.

■"소디노키비, 갠드크랩 제작자가 개발"

소디노키비는 갠드크랩 제작자가 만든 랜섬웨어라는 게 전문가들의 분석이다.

네덜란드 보안 업체 테소리온 연구진은 갠드크랩과 소디노키비의 코드 간 유사성이 발견된다고 주장했다.

두 랜섬웨어를 혼용하는 공격 행태도 관측됐다. 시스코 보안 전문 조직 탈로스는 자사 블로그를 통해 해커가 소디노키비를 이용한 공격이 실패할 경우를 대비해 8시간 뒤 갠드크랩을 배포했다고 밝혔다.

관련기사

- 지난해 '크립토재킹' 공격 건수 랜섬웨어 2배2019.07.05

- "벌만큼 벌었다"…갠드크랩 랜섬웨어 제작자, 잠적 예고2019.07.05

- '헌법재판소 출두'…사법기관 사칭 랜섬웨어 활개2019.07.05

- 오픈소스DB '마이SQL' 노린 랜섬웨어 공격 발생2019.07.05

유사한 방식의 공격 사례가 나타나기도 했다. 지난 2월 해커가 IT 인프라를 원격으로 관리해주는 MSP 사업자 커넥트와이스의 소프트웨어 관련 플러그인에 존재하는 취약점을 악용, 고객사 PC 80대에 갠드크랩을 설치한 것으로 밝혀졌다. 이후 미국 지디넷에 따르면 지난달 웹루트 등 3개 이상의 MSP가 해킹돼 고객사 시스템에 소디노키비가 감염되는 사고가 발생했다.

국내 정보보안 업체 이스트시큐리티 시큐리티대응센터도 "갠드크랩을 유포하던 사이버 범죄 그룹이 이전에 갠드크랩을 유포하던 방식을 활용해 소디노키비를 대량으로 유포하고 있다"고 밝힌 바 있다.