보안 기업 이스트시큐리티(대표 정상원)는 남·북·러 무역과 경제 관계에 관한 투자 문서를 사칭해 악성파일을 유포하는 공격 정황이 국내에서 발견됐다고 27일 밝혔다.

이번 공격은 악성파일을 첨부한 이메일을 특정 대상에게 발송하는 전형적인 스피어피싱 공격 방법을 사용한 것으로 보인다.

공격에 사용된 이메일에는 ‘Россия - КНДР - РК - торгово-экономические связи - инвестиции.doc’라는 러시아어로 작성된 악성 파일이 첨부됐다. 한국어로 번역하면 ‘러시아-북한-대한민국-무역 및 경제 관계-투자.doc’이다. 때문에 무역, 투자 관련 종사자 대상 스피어 공격이 진행됐을 것으로 추정된다.

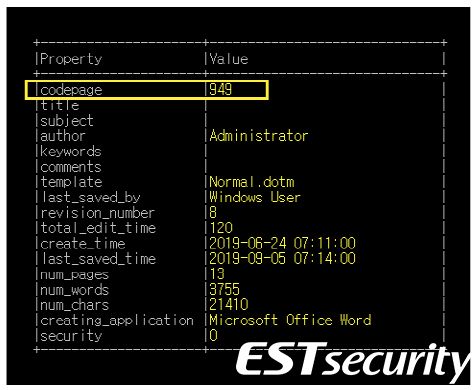

공격에 사용된 MS워드 문서 형식(*.doc)의 악성파일은 한국어 기반 환경에서 제작된 것으로 분석됐다.

문서 파일을 실행하면 글꼴 색상이 백색으로 지정돼 마치 빈 문서로 보이는 화면과 함께, ‘러시아어 텍스트로 설정된 언어 교정 도구 없음’이라는 알림과 콘텐츠 차단 보안 경고창이 나타난다.

경고창의 ‘콘텐츠 사용’ 버튼을 클릭해야만 빈 문서로 보이는 파일의 내용을 정상적으로 확인할 수 있는 것처럼 유도한 것이다.

사용자가 ‘콘텐츠 사용’을 허용하면 공격자가 사전에 설정해둔 매크로 언어인 비주얼 베이직 포 애플리케이션(VBA) 코드가 실행된다. 수 차례에 걸쳐 또 다른 악성파일을 자동으로 내려받고 해커의 명령을 수행하게 된다.

이스트시큐리티 시큐리티대응센터(ESRC)는 “이번 공격에 사용된 악성 파일을 분석한 결과, 공격 벡터 등 여러 가지 요소에서 코니 시리즈와의 유사점이 발견됐다”며 “지난달에는 이번 공격과 유사하게 러시아어로 작성된 ‘한반도의 상황과 미국과 북한의 대화전망.doc’ 악성파일을 활용한 코니의 공격이 포착되기도 했다"고 설명했다.

관련기사

- 이력서 사칭 이메일로 랜섬웨어 '소디노키비' 유포 중2019.09.27

- 북한 추정 해킹 조직, 위장전술도 쓴다2019.09.27

- 국내 보안 업체 '코드서명 인증서' 담긴 악성파일 발견2019.09.27

- 2명 중 1명 "랜섬웨어 뭔지 잘 모른다"2019.09.27

코니는 특정 정부가 배후에 있는 것으로 알려진 사이버 해킹 조직 ‘김수키’와 밀접한 연관이 있다고 추정되고 있다.

ESRC는 보안 백신 '알약'에서 공격에 사용된 악성파일을 탐지명 'Trojan.Downloader.DOC.Gen', 'Trojan.Agent.3584' 등으로 차단할 수 있도록 업데이트를 완료했다. 공격 피해를 예방하기 위해 한국인터넷진흥원과의 공조도 진행하고 있다.