안랩(대표 권치중)은 최근 국내에 유포된 갠드크랩(GandCrab) 랜섬웨어 4.1.2 버전의 암호화 동작을 사전 차단하는 툴을 19일 소개했다.

앞서 보안업체 포티넷은 지난 9일 블로그를 통해 갠드크랩 4.0 버전 암호화 동작 차단방법을 공개했다. 지난 13일 안랩은 포티넷이 공개한 방법이 최근 국내에 유포된 갠드크랩 4.1 및 4.1.1 버전에도 유효함을 확인했다며 그 방법을 자동화한 차단툴을 제작해 배포했다.

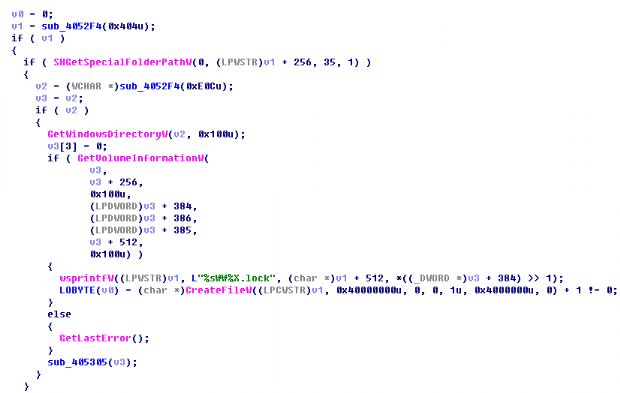

포티넷이 공개한 갠드크랩 암호화 동작 차단방법은 이렇게 요약된다. 갠드크랩 랜섬웨어는 윈도 운영체제(OS)의 특정 폴더 경로에 특정 규칙을 따르는 8바이트 길이 문자열 이름과 .lock 확장자를 쓰는 파일이 존재할 경우 동작을 종료하는 코드를 포함하고 있다.

따라서 8바이트 길이 문자열 이름의 .lock 파일을 만들어 특정 폴더에 두면 갠드크랩 랜섬웨어 감염에 따른 피해를 예방할 수 있다. 8바이트 길이 문자열로 된 파일명은 루트드라이브 볼륨 정보를 바탕으로 생성되기 때문에, 감염된 사용자 환경에 따라 결정되는 이름이 다를 수 있다.

안랩이 13일부터 배포한 갠드크랩 랜섬웨어 4.x 버전 차단툴은 파일명과 경로 등 조건에 맞는 .lock 파일 생성을 자동화한 것이다. 갠드크랩에 감염됐더라도 암호화 동작이 진행되지 않은 시점이라면 데이터 손실 피해를 예방할 수 있다.

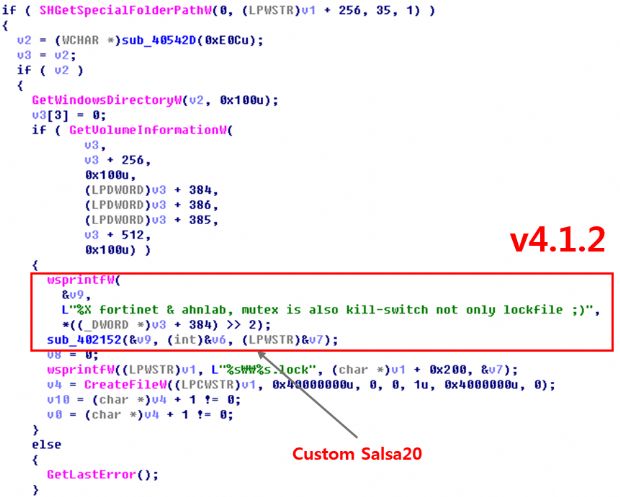

그런데 지난 17일 안랩은 해당 차단툴이 먹히지 않는 갠드크랩 4.1.2 버전을 발견했다. 악성코드 내부에서 암호화 차단 방법을 발견한 포티넷과 안랩을 조롱하는 듯한 문구가 추가된 점, 랜섬웨어 동작을 종료시키는 .lock 파일의 이름 생성 알고리즘이 더 복잡해진 점을 확인했다.

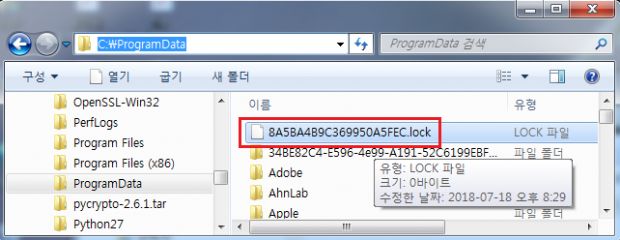

안랩에 따르면 갠드크랩 4.1.2 버전의 .lock 파일명 길이는 8바이트에서 20바이트로 늘었다. 안랩은 파일이름 생성 규칙이 기존 'Salsa20'이라 알려진 알고리즘을 수정한 Custom Salsa20이라 확인하고, 이 버전에 맞는 새로운 암호화 차단 툴을 제작했다.

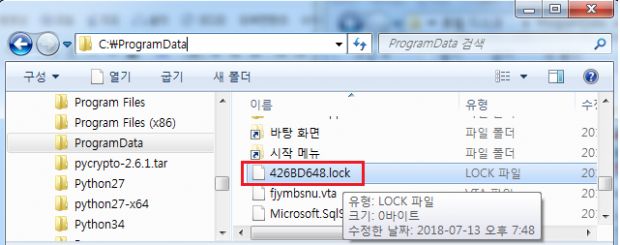

파일명 20자짜리 .lock 파일의 생성 위치 조건은 기존과 같았다. 사용자 OS가 윈도XP 환경이면 "C:documents and SettingsAll UsersApplication Data"에, 윈도7, 8, 10이면 "C:ProgramData"에 파일이 존재할 때 갠드크랩 랜섬웨어가 종료된다.

새로운 갠드크랩 랜섬웨어 피해를 예방하려면 안랩이 안랩시큐리티대응센터(ASEC) 블로그를 통해 제공하는 암호화 사전 차단 툴을 내려받고, 파일을 오른쪽 마우스 버튼 클릭으로 뜨는 메뉴의 '관리자 권한으로 실행'을 통해 실행하면 된다. 특정 폴더에 .lock 파일이 생성되면 갠드크랩에 감염돼도 암호화가 차단된다.

하지만 이미 암호화가 진행된 뒤엔 차단툴을 써도 데이터를 복호화할 수 없다.

관련기사

- 북한 배후 해커그룹 '안다리엘' 10년 추적기2018.07.19

- 수산INT "갠드크랩 변종 출현…시그니처 탐지 우회"2018.07.19

- 하우리 "갠드크랩 랜섬웨어 또 국내 유포"2018.07.19

- "국내기업, 사이버공격 피해액 연간 79조원"2018.07.19

랜섬웨어를 분석한 안랩 분석팀 최유림 주임 연구원은 "국내에 유포된 갠드크랩 랜섬웨어는 주로 입사지원자의 이력서 문서 파일이나 정상 프로그램 설치 및 실행파일로 위장해 사용자 클릭을 유도하는 형태가 많아 사용자들의 각별한 주의가 필요하다"고 말했다.

안랩 측은 악성코드 피해를 예방하려면 ▲출처가 불분명하거나 불법 콘텐츠 파일 다운로드 금지 ▲수상한 웹사이트 접속 금지 ▲OS, 인터넷 브라우저, 오피스 SW등 프로그램 최신 버전 유지 및 보안 패치 적용 ▲V3 등 백신 프로그램 최신 업데이트 유지를 해야 한다고 당부했다.